![]()

정보보호의 목표 정보에 대한 위협이란 허락되지 않은 접근, 수정, 노출, 훼손, 파괴 등 이며, 정보위협의 주체는 외부의 해커가 될 수도 있고, 내부인이 될 수도 있다. 정보에 대한 위협은 나날이 늘어가고 있기 때문에 모든 위협을 나열할 수는 없으나, 전통적으로 다음의 세가지가 정보 보안의 주요한 목표이다. 1. 기밀성(Confidentiality) 데이터 기밀성 : 개인정보나 기밀 정보를 부정한 사용자가 이용하거나 그들에게 노출되지 않도록 하는 것 프라이버시 : 개인과 관련된 어떤 정보가 수집되고 저장되는 지, 누구에게 그 정보가 공개되는지, 누가 공개하는지 등을 통제하거나 영향을 미칠 수 있도록 하는 것 2. 무결성(Integrity) 데이터 무결성 : 규정에 따라서 또는 허가된 상태에서만 정보나 프..

![]()

정보보호(Information Security) 정보의 수집, 가공, 저장, 검색, 송신, 수신 중에 정보의 훼손, 변조, 유출 등을 방지하기 위한 관리적, 기술적 수단, 또는 그러한 수단으로 이루어지는 행위 기밀성, 무결성, 가용성, 인증성 및 부인방지를 보장하기 위하여 기술적, 물리적, 관리적 보호대책을 강구하는 것 정보보호 시스템 정보보호의 관리, 컴퓨터 및 데이터 보안, 네트워크 보안과 정보보호 정책이 포함 정보의 가용성과 안정성 정보의 가용성과 보안 측면에서의 정보보호란 정보의 활용과 정보의 통제 사이에서 균형감각을 갖는 행위 사용 가능한 자원을 필요로 하는 사람들이 쉽게 얻을 수 있도록 하면서 정보에 위협이 되는 요소들을 최소화하는 것 정보의 활용은 정보의 가용성을 극대화 하는 것이며, 정보의..

![]()

개요 악성코드 동적분석에서 중요한 전체 흐름을 GUI 식으로 보여주는 도구로 Sysinternals의 Process Monitor (또는Procmon) 및 PCAP 생성 네트워크 스니퍼 (Windump, Tcpdump, Wireshark 등) 등의 도구의 로그나 pcap 파일을 이용함. 해당 프로그램은 procmon의 로나 pcap 파일을 로그파일로 읽고, GraphViz를 사용하여 사용자로 하여금 악성프로그램의 전체적인 동작을 보기 쉽게 출력해준다. 사용법은 어렵지 않으나, 로그가 많아지거나 동작이 많아지면 한눈에 프로그램의 흐름을 파악하는것이 어렵다는 단점이 있다. 프로그램 다운로드 ProcDot 다운로드 경로는 ProcDOT 을 개발한 Cert.at 홈페이지와 전용 홈페이지, 두 군데서 내려 받을 ..

![]()

1. 등장 배경 포렌식이라는 개념은 법의학 분야에서 주로 사용되었던 단어이다. 지문, 모발, DNA 감식 등에 사용되었다. 그러나 최근 다양한 정보기기들의 등장과 활용으로 인하여 포렌식의 개념은 물리적인 형태의 증거(유형의 증거) 뿐만 아니라 전자적 증거(Electronic Evidence)를 다루는 디지털 포렌식 분야로 점차 확대되고 있다. 정보화 기술의 발전과 정보의 디지털화는 컴퓨터 관련 범죄뿐만 아니라 일반 범죄에도 중요 증거 또는 단서가 컴퓨터를 포함한 디지털 정보기기 내에 보관하는 경우가 증가함에 따라, 증거수집 및 분석을 위한 전문적인 기술이 요구된다. 디지털 포렌식은 정보기기에 내장된 디지털 자료를 근거로 삼아 발생 어떤 행위의 사실 관계를 규명하고 증명하는 법률 서비스 분야이다. 이러한 ..

![]()

1. 정의 시스템에 많은 장치를 공유하여 데이터, 주소, 제어 정보를 전달하는 전송라인으로, 한정된 자원. 버스를 획득하기 위한 경합이 많이 발생하는 장치이기 때문에 사용하는 방식에 따라 입출력 성능에 영향을 준다. 2. 버스의 종류 종류 내용 데이터 버스(Data Bus) 시스템 컴포넌트 간 처리 데이터를 전송하기 위한 용도 주소 버스(Address Bus) 기억장소의 위치 또는 장치 식별을 지정하기 위한 라인 라인의 비트 수에 따라 접속될 수 있는 장치의 용량이 결정 제어 버스(Control Bus) CPU와 기억장치 또는 I/O 장치 사이의 제어 신호를 전송하는 라인

![]()

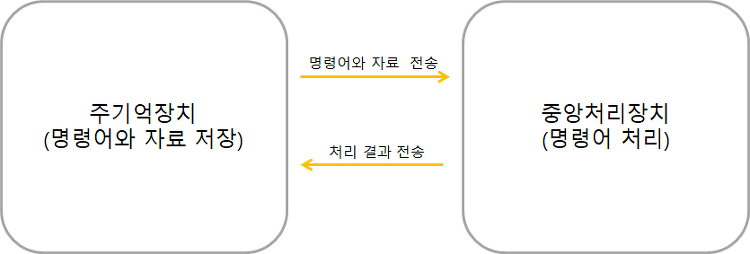

1. 개념 입력장치로부터 Data를 입력 받아 연산 처리하고 그 결과를 출력장치로 보내는 과정을 제어하며 조정하는 장치로 컴퓨터의 두뇌와 같음 2. CPU의 구성요소 구성요소 상세 기능 ALU(연산장치) 각종 산술연산들과 논리연산들을 수행하는 회로 산술연산 : +, -, ×, ÷ 논리연산 : AND, OR, NOT, XOR Register(레지스터) CPU 내부의 소규모 데이터나 중간 결과를 일시적으로 기억해 두는 고속의 전용 영역 컴퓨터 기억장치 중 엑세스 속도가 가장 빠름 Control Unit(제어장치) 프로그램 코드(명령어)를 해석하고 실행하기 위한 제어 신호들(control signals)을 순차적으로 발생 내부 CPU 버스 ALU와 레지스터 간의 데이터 이동을 위한 경로 3. 내부 레지스터의 ..

![]()

1.1 얕은 복사와 깊은 복사 파이썬의 모든 변수는 해당 객체의 주소를 가지고 있다. a = 1 이라고 한다면 a라는 변수에 1이라는 값이 들어가는 것이 아니라, 1 이라는 객체를 생성한 후, a 는 1이란 객체의 주소를 저장하게 되는 것이다. (실제로도 1은 일반적으로 객체가 생성되어 있으며, 선언 시점에 객체가 생성되는 것은 아니라고 한다.) 일단 다음 그림을 보자. [ 그림 1-1 ]을 보면 알겠지만 변수 a 에 리스트 객체가 생성되고 두 번째 라인에서 b에 a 객체가 복사되는 것으로 생각할 수 있지만, 사실은 a 가 가르키고 있는 [1, 2, 3] 의 주소를 b 에 동일한 주소가 복사되는 것이다. (중요) 따라서 a 와 b는 동일한 리스트 객체를 공유하게 되는 것이다. 다음 그림을 보자. [ 그림..

![]()

1.1 부울 부울은 참(true) 거짓(false)를 나타내는 자료형으로, 사용 가능한 값은 true와 false이다. 부울은 주로 값들의 논리연산이나, 수치 간의 비교 연산의 결과로 사용한다. 흔히 알고 있는 비교 연산자로 크다(>), 작다 (=), 같거나 작다(

![]()

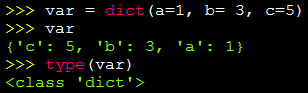

3.1 사전 사전(Dictionary)은 강력하고도, 편리한 자료구조이다. 키와 값의 쌍으로 구성되어 있으며, 아래와 같이 정의 가능하다. dict() 생성자를 사용하지 않고도 사전을 생성가능하다. 키 값을 이용하여 값을 가져올 수 있고, 인덱스는 지원하지 않으며, 없는 키를 사용하면 에러가 발생한다. 3.2 값 추가하기 사전에 새로운 값을 넣어보자. 아래와 같이 새로운 키와 값을 할당하면 되고, 변경도 같은 방법으로 하면 된다. 3.2 값 가져오기 사전의 값을 가져오기 위해 아래와 같이 items(), keys(), values() 메서드를 사용하면 된다. items() 는 사전의 모든 키와 값을 튜플로 묶어서 반환하며, keys() 는 키만을, values() 는 값만 반환한다. 원래 파이썬 2.x ..

![]()

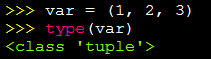

2.1 튜플 튜플(tuple)은 리스트와 비슷하나 [ ] 대신 ( )로 묶어서 표현하며, 읽기 전용이다. 읽기 전용인 만큼 적용되는 함수도 리스트에 비해 적지만(count(), index()), 속도는 빠르다. 보이지는 않지만 튜플은 항상 같이 있다(?). 다음 그림과 같이 파이썬 내부에서는 알게 모르게 튜플이 사용된다. 여러 값을 다중 할당하는 것에도 튜플이 생략되어 있다고 생각하면 된다. 2.2 튜플에서 swap C 프로그래밍에서는 swap 을 하기 위해 임시 변수를 하나 더 선언하여 수행하지만 파이썬에서는 간단하게 해결할 수 있다. 위에서 공부했던 리스트, 세트, 튜플은 아래와 같이 list(), set(), tuple() 을 이용하여 언제든지 변환이 가능하다. 방금 나왔던 자료형들은 in 연산자를..