![]()

Preview 영화같은 것을 보면 해킹을 하고 있는 공격자(?)를 추적하는 장면을 보곤 한다. 세계지도가 커다란 화면에 펼쳐지고, 급박한 사건을 처리해야 하는 시간 속에서 여러나라를 경유하여 결국 해커를 찾아낸다. 하지만 이런 일이 실제로 가능할까? 결론부터 이야기하면 매우 어려운 일이다. 실제로 해커가 그렇게 여러 나라를 정말 경유했다면 말이다. 공격자의 IP 주소를 속이는 방법은 아주 다양하기 때문이다. 또한 해커의 추적은 기술보다 위치 또는 정치적인 문제 때문에 어려운 경우가 많다. 예를 들어 중간 경유지가 제3국이나 적국인 경우, 엔지니어는 중간 시스템을 모두 확인하지 않는 이상 로그를 살펴볼 권한이 없다. IP 주소는 전 세계에 펼쳐진 네트워크에 데이터(패킷)를 전달하는 역할을 하는데, 이러한 ..

![]()

사용모델 : LG 16ZD90P-G 사용 OS : Windows 10 해결 방법 : 인텔(R) 무선 Bluetooth(R) 디바이스 제거 -> 하드웨어 변경 사항 검색 노트북은 OS 미설치 모델로 윈도우10만 새로 설치한 상태였다. OS 설치 이후 에어팟 연결하고 음질에는 이상 없었으나 노트북 사운드가 어느날 갑자기 들리지 않는 이슈가 발생. 해당 원인은 LG공홈에서 LG DnA Center Plus라는 프로그램 설치 후 사운드 드라이버를 재설치하여 해결 제품 사용설명서 다운로드 | LG전자 고객지원 LG전자 고객서비스는 사용자가 제품을 사용하는데 필요한 사용설명서를 지원해드립니다. 쉽고 간단한 LG전자 제품 사용설명서를 다운받아 보세요 www.lge.co.kr 그런데 또 어느날 부터 에어팟이 연결은 되..

![]()

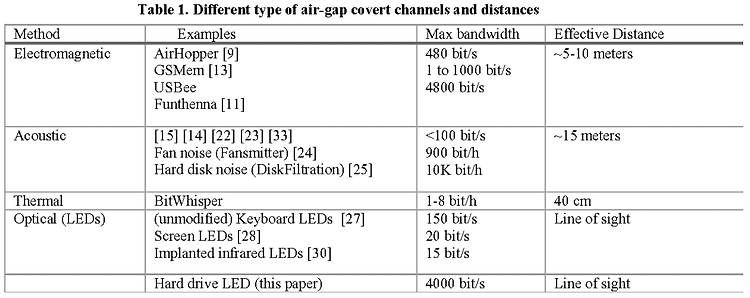

[PDF] LED-it-GO: Leaking (A Lot of) Data from Air-Gapped Computers via the (Small) Hard Drive LED | Semantic Scholar [PDF] LED-it-GO: Leaking (A Lot of) Data from Air-Gapped Computers via the (Small) Hard Drive LED | Semantic Scholar A method that allows attackers to covertly leak data from isolated, air-gapped computers via the hard disk drive (HDD) activity LED, and shows that sensitive data c..

![]()

1. OSI 보안 구조 (1) 기본 개념(ITU-T 권고안 X.800, OSI) 관리자가 효과적으로 보안 문제를 조직화할 수 있는 유용한 방법을 제공한다. 1) 보안 공격(Security Attack) 기관이 소유한 정보의 안전성을 침해하는 제반 행위이다. 2) 보안 메커니즘(Security Mechanism) 보안 공격에 대한 예방통제, 탐지 통제를 수행하는 절차이다. 3) 보안 서비스(Security Service) 보안 공격에 대응하기 위한 것이며 하나 이상의 보안 메커니즘을 사용하여 서비스 제공한다. 2. 소극적 공격과 적극적 공격 1) 소극적 공격(Passive Attack) 시스템 자원에는 영향을 끼치지 않는 공격이다. (스누핑, 트래픽 분석) 공격자의 목표는 단지 정보를 얻는 것이다. 탐지보..

![]()

1. 정보보호 관리의 개념 정보는 기업이나 공공기관의 중요한 자산 중 하나로서 기업이나 조직의 전략과 목적을 달성하는데 필요한 요소 정보가 의도하지 않은 비인가자에게 노출되거나 탈취당하지 않도록 관리 1) 정보보호 관리와 대책 정보보호 관리는 기술적, 물리적, 관리적 보호대책으로 구분하여 아래와 같이 계층적으로 표현한다. (1) 기술적 보호대책 1. 정보 시스템, 통신망, 정보를 보호하기 위한 가장 기본적인 대책 2. 접근통제, 암호기술, 백업 체계, 정보시스템 자체에 보안성이 강화된 시스템 소프트웨어를 사용하는 등의 대책이 포함 (2) 물리적 보호대책 1. 화재나 지진 태풍과 같은 자연재해로부터 정보시설을 보호하기 위한 대책 2. 전쟁으로 또는 기타 파괴로부터 정보시스템을 보호하기 위한 출입통제, 시건..

![]()

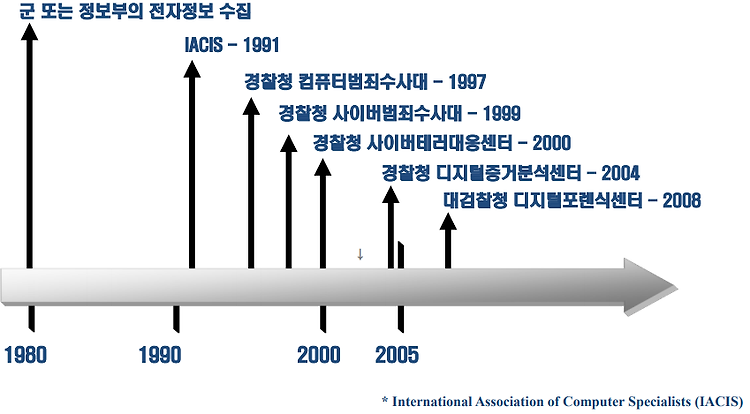

1. 디지털 포렌식의 의의 전통적으로 디지털 포렌식이라는 개념은 법의학 분야에서 주로 사용되었다. 지문, 머리카락, DNA 감식 등 분야에 사용되던 디지털 포렌식은 최근 다양한 정보기기들의 활용으로 물리적 형태의 증거 뿐만 아니라, 특수매체에 저장된 전자적 증거(Electronic Evidence)를 다루는 분야에도 포렌식이라는 용어가 확장되어 사용되고 있다. 전자적 증거란 흔히 「컴퓨터 시스템 또는 그와 유사한 장치에 의해 전자적으로 생성되고 저장되어 전송되는 일체의 증거」 라고 한다. 이러한 전자적 증거는 문서, 도화, 사진, 녹음, 동영상 등 다양한 형태로 존재하는 것이어서 전자적 증거(Digital Evidence), 컴퓨터 증거(Computer Evidence), 전자기록(Electronic E..

![]()

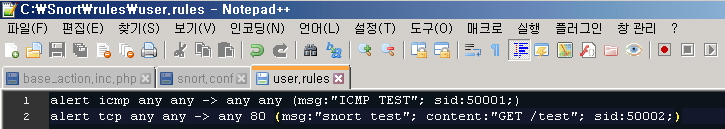

Security Onion 설치 및 기본 사용법이 선행되어 있어야 함 출처 : https://koromoon.blogspot.com/2020/09/security-onion.html VMware 환경에서 Snort 룰 탐지 테스트 하기 - 웹 접속 : http://10.10.10.10:9999/base/base_main.php 1. Snort 룰 저장하기 - Vmware ( Snort of Windows 7 x64) 내 user.rules 파일 수정 -> 파일 위치 : C:\Snort\rules\user.rules // notepadd++에 실행되어 있음 2. Snort 실행 - cmd 창에서 아래 명령어 실행 - 룰 수정할때 마다 snort 프로세스를 재시작 해야한다. - 실행되어 있다면 Ctrl + ..

![]()

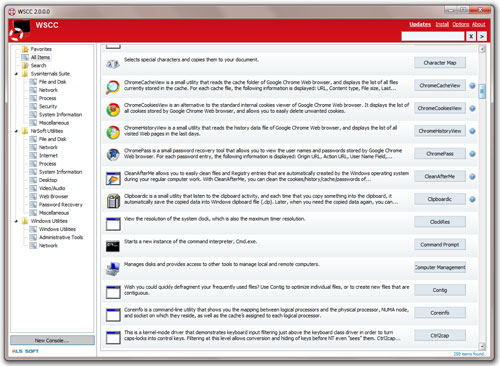

1. WSCC(Windows Sysinternals Suite) WSCC는 다양한 시스템 유틸리티 제품군에서 유틸리티를 설치, 업데이트, 실행 및 구성 할 수있는 무료 휴대용 프로그램으로 지원되는 유틸리티를 자동으로 설치하고 업데이트 할 수 있다. 또는 WSCC는 http 프로토콜을 사용하여 프로그램을 다운로드하고 실행할 수 있다. WSCC는 이식 가능하며 설치가 필요하지 않습니다. 이 버전의 WSCC는 다음 유틸리티 제품군을 지원한다. Windows Sysinternals Suite (Sysinternals Live 서비스 지원 포함) NirSoft 유틸리티 기본적으로 WSCC는 Windows Sysinternals Suite 및 NirSoft 유틸리티에서 도구를 다운로드, 업데이트 및 실행할 수 있는..

Network Tools Wireshark Microsoft Network Monitor Netcat BurpSuite Fiddler DNS Query Sniffer FakeNet-NG INetSim PE Analysis Tools PE-bear pev the PE file analysis toolkit PeStudio PEiD Resource Hacker CFF Explorer Exeinfo PE Dependency Walker Dynamic / Behavioral Analysis Tools Process Explorer Process Monitor Process Hacker CaptureBAT Sysmon API Monitor CMD Watcher Autoruns Regshot Flypaper (Pa..

![]()

From SQL to Splunk SPL SQL command SQL example Splunk SPL example SELECT * SELECT * FROM mytable source=mytable WHERE SELECT * FROM mytable WHERE mycolumn=5 source=mytable mycolumn=5 SELECT SELECT mycolumn1, mycolumn2 FROM mytable source=mytable | FIELDS mycolumn1, mycolumn2 AND/OR SELECT * FROM mytable WHERE (mycolumn1="true" OR mycolumn2="red") AND mycolumn3="blue" source=mytable AND (mycolumn..